- Deutsch

-

EnglishDeutschItaliaFrançais日本語한국의русскийSvenskaNederlandespañolPortuguêspolskiSuomiGaeilgeSlovenskáSlovenijaČeštinaMelayuMagyarországHrvatskaDanskromânescIndonesiaΕλλάδαБългарски езикAfrikaansIsiXhosaisiZululietuviųMaoriKongeriketМонголулсO'zbekTiếng ViệtहिंदीاردوKurdîCatalàBosnaEuskeraالعربيةفارسیCorsaChicheŵaעִבְרִיתLatviešuHausaБеларусьአማርኛRepublika e ShqipërisëEesti Vabariikíslenskaမြန်မာМакедонскиLëtzebuergeschსაქართველოCambodiaPilipinoAzərbaycanພາສາລາວবাংলা ভাষারپښتوmalaɡasʲКыргыз тилиAyitiҚазақшаSamoaසිංහලภาษาไทยУкраїнаKiswahiliCрпскиGalegoनेपालीSesothoТоҷикӣTürk diliગુજરાતીಕನ್ನಡkannaḍaमराठी

Erforschung von Bluetooth -LE -Sicherheitsmodi und -verfahren

- 2024/11/6

- 543

Katalog

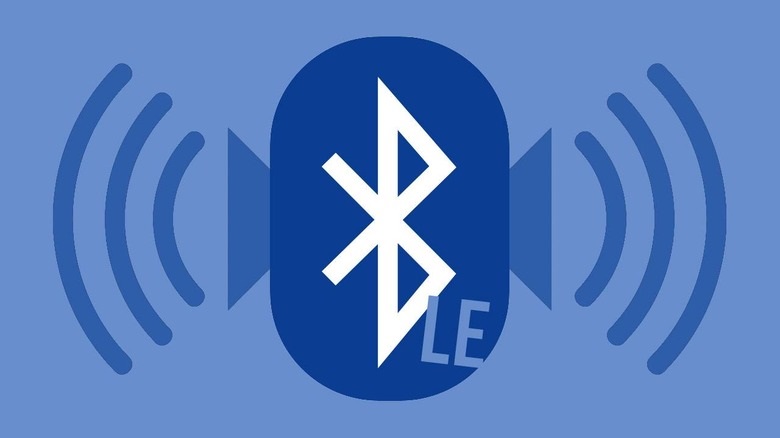

Bluetooth niedriger Energie verstehen

Bluetooth Low Energy (BLE) wurde 2010 von der Bluetooth Special Interest Group (SIG) eingeführt, um den Datenaustausch mit geringem Stromverbrauch zu unterstützen.Ble ist für die kurzfristige Kommunikation zwischen Geräten wie Fitness-Tracker, Smart-Home-Geräten und medizinischen Geräten optimiert.Im Gegensatz zu klassischem Bluetooth, das für die kontinuierliche Datenübertragung ausgelegt ist, ist BLE energieeffizient und ermöglicht es Geräten, für kleine Batterien längere Zeiträume zu betreiben.Dies wird durch einen vereinfachten Protokollstapel erreicht, der den Overhead- und Stromverbrauch reduziert und so ideal für Geräte mit geringer Leistung ist.Der BLE -Protokollstapel besteht aus mehreren Schichten, die jeweils eine spezifische Rolle bei der Verwaltung des Datenaustauschs und der Gewährleistung einer zuverlässigen Kommunikation haben.

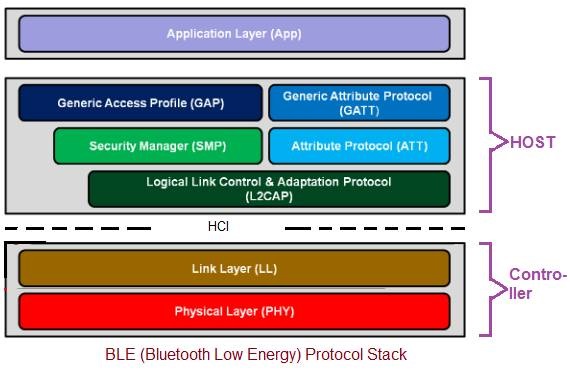

BLE -Protokollstapel

Der BLE -Protokollstapel ist in vier primäre Schichten unterteilt, die physikalische Schicht, die Linkschicht, die Hostschicht und die Anwendungsschicht.Jede Schicht hat unterschiedliche Funktionen, die es BLE -Geräten ermöglichen, effektiv zu kommunizieren.

Physische Schicht: Die physische Schicht befasst sich mit der Übertragung von Daten über Funkwellen innerhalb des 2,4 -GHz -Frequenzbandes.Ble verwendet 40 Kanäle, von denen drei für die Werbung ausgewiesen sind, während die verbleibenden 37 für den Datenaustausch verwendet werden.Diese Struktur hilft bei der Minimierung von Störungen, insbesondere in Umgebungen, in denen mehrere Geräte gleichzeitig Signale übertragen.GFSK (Gaußsche Frequenzverschiebungs -Keying) ist die Modulationstechnik, mit der die Daten codiert werden.

Linkschicht: Die Linkschicht erledigt Aufgaben wie Werbung, Scannen nach nahe gelegenen Geräten und das Aufbau von Verbindungen.Es verwaltet das Timing von Datenpaketen und stellt sicher, dass die Kommunikation zwischen Geräten synchronisiert und effizient ist.Diese Schicht behandelt auch die grundlegende Fehlererkennung und Korrektur.

Hostschicht: Die Hostschicht ist für den logischen Datenfluss zwischen Geräten verantwortlich.Es enthält das L2CAP (Logical Link Control and Adaptation Protocol), das sicherstellt, dass die Daten angemessen eingekapselt und zwischen Geräten übertragen werden.Diese Ebene behandelt auch die Host Controller Interface (HCI), mit der die Geräteeinstellungen verwaltet und geändert werden können.

Anwendungsschicht: Die Anwendungsebene ist die oberste Ebene, in der Anwendungen auf Benutzerebene mit dem BLE-Stapel interagieren.Es ist verantwortlich für die Initiierung und Verwaltung der Kommunikation zwischen Geräten.Diese Schicht wird häufig als "Schutzschicht" bezeichnet, da sie die sichere Kommunikation erleichtert, ohne in die Details der unteren Schichten eintauchen zu müssen.

Generisches Zugriffsprofil (Lücke)

Das generische Zugriffsprofil (GAP) definiert die Rollen, die BLE -Geräte in der Kommunikation spielen können.GAP verwaltet den Zugriff auf die Linkschicht und regelt, wie Geräte Werbung machen, Verbindungen herstellen und die Sicherheit bewältigen.Es gibt vier Hauptrollen in Gap:

- Sender: Ein Gerät, das seine Präsenz bewirbt, ohne aktiv an einer Verbindung teilzunehmen.

- Beobachter: Ein Gerät, das Werbung von nahe gelegenen Geräten ohne Kommunikation hört.

- Zentral: Ein Gerät, das aktiv eine Verbindung mit Peripheriegeräten initiiert.

- Peripher: Ein Gerät, das auf Verbindungsanforderungen von zentralen Geräten reagiert.

Generisches Attributprofil (GATT)

Das GATT (Generic Attribut Profile) erleichtert die bidirektionale Datenübertragung zwischen zwei BLE -Geräten.Es definiert, wie Daten strukturiert und zugegriffen werden. Das primäre Konzept ist das Attributprotokoll (ATT), mit dem Daten in Attribute organisiert werden können.Innerhalb GATT gibt es zwei Schlüsselrollen:

- Peripheral (GATT Server): Das Gerät, das die Daten liefert, z. B. einen Fitness -Tracker oder einen Herzfrequenzmesser.

- Kunde: Das Gerät, das die Daten vom GATT -Server anfordert und zugreift, z. B. ein Smartphone oder Tablet.

GATT ermöglicht den nahtlosen Datenaustausch zwischen Geräten, indem sie sicherstellen, dass beide Parteien die Daten auf standardisierte Weise interpretieren und mit ihnen interagieren können.

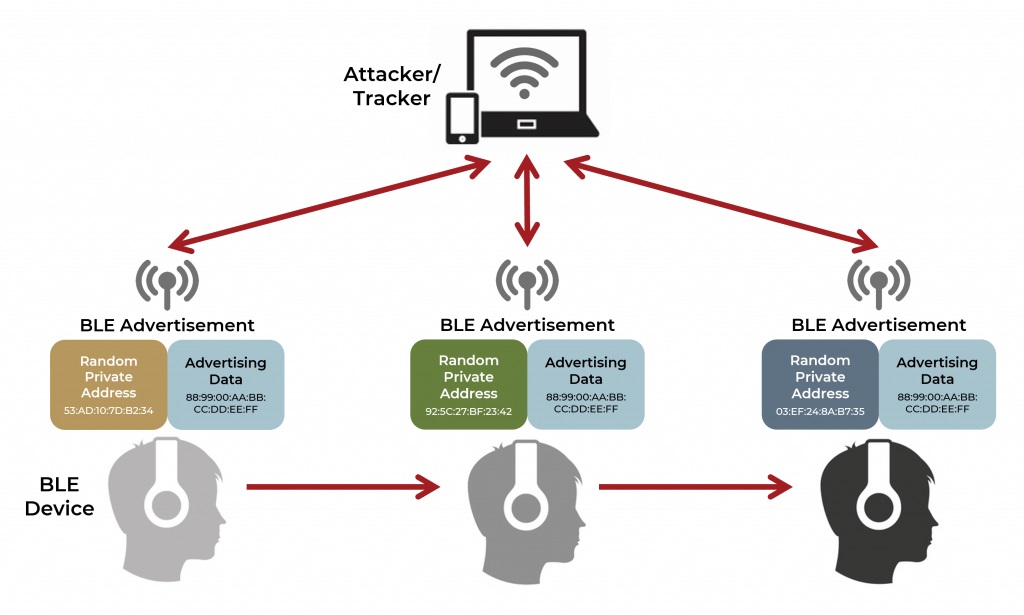

Sicherheitsrisiken bei Bluetooth niedriger Energie

Während Ble zahlreiche Vorteile in Bezug auf Effizienz und Konnektivität bietet, stellt es auch bestimmte Sicherheitsherausforderungen.

Die häufigsten Bedrohungen sind:

- Passives Abhören: Wo ein Angreifer verschlüsselt und auf verschlüsselte Kommunikation hört, ohne sie zu ändern.

- Aktives Abhören (Man-in-the-Middle, MITM): Ein Angreifer fällt und verändert die Kommunikation zwischen Geräten ab und injiziert möglicherweise böswillige Daten.

- Identitätsverfolgung: Ein Angreifer kann Geräte verfolgen, indem sie die einzigartigen Bluetooth -Adressen ausnutzen, die in der Kommunikation verwendet werden.

Um diese Risiken zu mildern, verwendet Ble mehrere Sicherheitsmechanismen, einschließlich Verschlüsselung, Authentifizierung und Datenunterzeichnung.

Überblick über die BLE -Sicherheitsniveaus

Die BLE -Sicherheit wird in erster Linie von Sicherheitsmodi bestimmt, die den Schutzniveau definieren, der während der Kommunikation angewendet wird.Diese Sicherheitsmodi stellen sicher, dass Daten verschlüsselt werden und dass sich die Geräte vor dem Austausch vertraulicher Informationen gegenseitig authentifizieren.

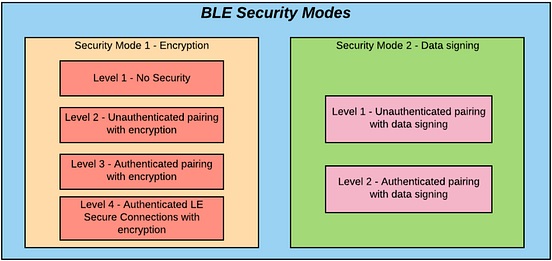

Es gibt mehrere Sicherheitsmodi in BL, wobei jeweils unterschiedliche Schutzniveaus angeboten werden:

- Sicherheitsmodus 1: In diesem Modus wird die Datenverschlüsselung verwendet, um die Kommunikation zu sichern.In diesem Modus gibt es vier Ebenen, die von keiner Sicherheit bis hin zu authentifizierten, verschlüsselten Verbindungen unter Verwendung von 128-Bit-Verschlüsselungsschlüssel reichen.

- Sicherheitsmodus 2: Konzentriert sich auf die Datensignierung, die eine Schutzebene durch Anhängen einer eindeutigen Signatur an die Daten hinzufügt.Dies verhindert Manipulationen und sorgt für die Integrität der Daten während der Übertragung.

- Sicherheitsmodus 3: Dieser Modus erfordert die Verschlüsselung von Daten vor dem Rundfunk.Es stellt sicher, dass die Daten vor dem nicht autorisierten Zugriff gesichert und geschützt sind, bevor sie auf andere Geräte übertragen werden.

Sicherheitsmechanismen in Bluetooth niedriger Energie

Ble -Geräte werden mehreren Sicherheitsverfahren unterzogen, um sicherzustellen, dass die Verbindungen sicher sind und dass Daten während des gesamten Austauschprozesses geschützt sind.Diese Verfahren umfassen:

- Paarung: In diesem Schritt werden eine vorübergehende sichere Verbindung unter Verwendung eines kurzfristigen Schlüssels hergestellt.

- Bindung: Eine dauerhaftere Beziehung wird durch den Austausch von Langzeitschlüssel und anderen Sicherheitsdaten erzeugt, sodass die sichere Wiederherstellung der Verbindung in der Zukunft eine sichere Wiederherstellung der Verbindung ermöglicht.

- Geräteauthentifizierung: Geräte überprüfen die Identität des anderen, um sicherzustellen, dass sie vertrauenswürdig sind, bevor sie den Datenaustausch zulassen.

- Integrität: Diese Phase stellt sicher, dass die Integrität der Daten aufrechterhalten wird und dass sie während der Übertragung nicht verändert wurde.

- Verschlüsselung: Schließlich werden Daten verschlüsselt, um die Vertraulichkeit zu erhalten und einen unbefugten Zugriff zu verhindern.

Abschluss

Bluetooth LE bietet einen robusten Framework für sichere Kommunikation mit mehreren Sicherheitsmodi und -verfahren zum Schutz von Daten.Ob durch Verschlüsselung, Datensignierung oder sichere Paarungsverfahren, stellt Ble sicher, dass Geräte in verschiedenen Umgebungen sicher kommunizieren können.Durch das Verständnis dieser Sicherheitsprotokolle und der Zusammenarbeit miteinander können Sie die Bedeutung der BLE -Sicherheit für den Schutz Ihrer Daten und Ihrer Privatsphäre besser schätzen.

Verwandter Blog

-

Netzteilspannung Abkürzung: VCC VDD VEE VSS GND

2024/06/6

Im modernen elektronischen Schaltungsdesign, Verständnis der Abkürzungen der Stromversorgungsspannung (wie VCC, VDD, VEE, VSS, GND).Diese Abkürzung... -

Verschiedene Arten von Sicherungen und Anwendungen

2024/04/18

Sicherungen sind wesentliche Komponenten in modernen elektrischen Systemen und fungieren als entscheidende Beschützer vor Überstrom.Sie arbeiten, in... -

Ein Überblick über TTL- und CMOS -ICs und wie Sie zwischen ihnen wählen

2024/04/13

In diesem Artikel werfen wir einen detaillierten Blick auf zwei wichtige elektronische Technologien, komplementäre Metaloxid-Halbleiter (CMOS) und Tr... -

Verständnis des C1815 -Transistors: Pinouts, Schaltungssymbole, Anwendungsschaltungen

2023/12/20

Welche Art von Röhre ist der C1815?C1815 Triode PinoutC1815 ModellzeichnungC1815 -ParameterC1815 EigenschaftenAnwendung von C1815 Der C1815 -Transist... -

LR44 -Batterien: LR44 -Batterieäquivalente und LR44 -Batterieersatz

2024/01/24

In einem sich schnell entwickelnden technologischen Gebiet, in dem die Größe der elektronischen Geräte weiter schrumpfen und dennoch alltäglicher ... -

Gesamtzahl der Transistoren in einer CPU

2024/06/14

In der modernen Computertechnologie ist die Beziehung zwischen der zentralen Verarbeitungseinheit (CPU) und den Transistoren zunehmend integraler gewo... -

Leitfaden zu Buck-, Boost- und Buck-Boost-Konverter

2023/12/21

Was ist ein Buck -Konverter?Wie funktioniert ein Buck Converter?Was ist ein Boost -Konverter?Wie funktioniert ein Boost -Konverter?Was ist ein Auftrie... -

Wie viele Spannungen sollte eine Autokatterie haben?

2024/08/25

Ist es wirklich genug zu sagen, dass eine Batterie bei 11,9 Volt oder höher "vollständig aufgeladen" ist?Diese Zahl bietet eindeutig eine Grundlinie... -

Grundkenntnisse über Sicherungen: Merkmale, Arbeitsprinzipien, Typen und wie man richtig auswählt

2024/04/10

Sicherungen schützen Schaltungen vor Schäden aufgrund von Überlastung oder Kurzstrecken.Dieses einfache, aber geniale Gerät basiert auf einem leic... -

Grunde elektronische Grundkomponenten verstehen - Widerstände, Kondensatoren, Dioden, Transistoren, Induktoren und digitale Logik -Tore

2024/04/13

Elektronische Komponenten sind der Eckpfeiler des Bauens und der Optimierung elektronischer Schaltkreise.Von gewöhnlichen Haushaltsgeräten bis hin z... -

Umfassende Anleitung zu NPN- und PNP -Transistoren

2024/06/19

Schalte die Geheimnisse von Transistoren mit unserem umfassenden Leitfaden frei.Dieser Leitfaden untersucht die faszinierende Welt der Transistoren un... -

Beherrschen analoge und digitale Schaltungen: Ein Anfängerführer

2023/12/20

Definition und Eigenschaften von analogen Schaltungen und digitalen SchaltungenDer Unterschied zwischen analogen Schaltungen und digitalen Schaltungen... -

Transistor (BJT und MOSFET) Arbeitsprinzipien

2023/12/20

Arbeitsprinzip des bipolaren Junction -Transistors (BJT)Auswahl der KomponentenwerteWie wählen Sie einen Transistor?Arbeitsprinzip von MOSFETWie scha...

Heiße Teile

- CGA9N3X7R2E474K230KA

- 02013A2R2CAQ2A

- GQM2195C1H101GB01D

- 22253A473FAT2A

- CLLD11X7R0J334M

- GRM1886S1H6R7DZ01D

- TPSC226K020R0100

- TAP225M025BRS

- T495X107K010AHE100

- SCT3030ALGC11

- CMD4D13NP-4R7MC

- MCP4251-103E/SL

- MCP23017-E/SO

- VNH5050A-E

- NCP451AFCT2G

- VI-210-CW

- XC2C32A-6CP56I

- ADM1177-1ARMZ-R7

- VI-J5J-IX

- XC4VFX140-10FFG1517C

- LT1963AES8#TRPBF

- SEMIX302GB066HDS

- TE28F400B5T80

- ZR30011BGCG-D

- AM26LS32ID

- FE212NH-LF

- CY284000XC

- AN41251A-VB+

- BA6288FS

- HD6433656A01W

- MC-10253F1-040-MNQ-A

- RBAQ24102J

- SP103360CFAR2

- AK1503-A-L

- ISPLSI2096VE-100LT128

- KA100O015B-BJTT

- T491D686M020ZTZV10

- SQM120N06-06_GE3

- EMZR500ARA331MJA0G

- LTC2751LX-16#PBF

- GSCI-5001

- LTC3221EDC-3.3#PBF

- VP21895-2

- TEL3-0511

- OMAP5910JGZGCS

- XC2C32A-6VQG44I IC

- QSAA0R0MS026

- TZ2719B